Aumentano le visite ed aumentano nel contempo le probabilità di essere infettato da qualche malaware e questa volta è toccato al mio sito.

In passato ho risolto il problema per amici e clienti ed oggi è toccato a me.

Ringrazio tutti i lettori che mi hanno prontamente avvertito della presenza di un codice malaware su queste pagine.

Già in passato alcuni mi avevano segnalato che i loro programmi antivirus rilevavano su queste pagine codice malevolo, ma da analisi, il codice che da alcuni veniva rilevato malevolo non era altro che un errore in quanto venivano identificati come virus alcuni javascript usati da un plugin di wordpress.

Questa volta però la colpa è del malware: MW:JS:DEPACK che sta creando non pochi problemi in giro per il mondo.

Poiché sembra che questo malaware si stia diffondendo velocemente ne faccio un breve tutorial che spero possa servire anche ad altri.

Questa guida e tratta dalle istruzioni che ho trovato su:

http://www.victorciobanu.com/how-to-remove-mwjsdepack/

ringrazio Victor Ciobanu l’unico ad aver trovato la soluzione al problema.

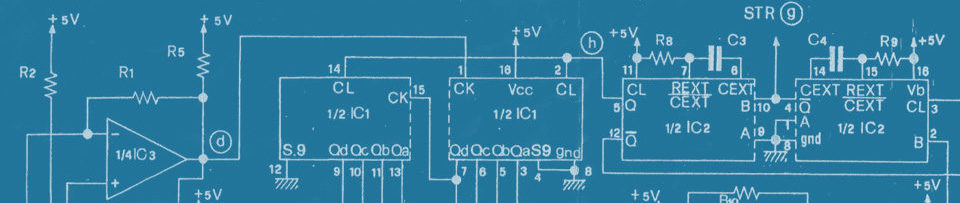

Questo è il codiche che io ho trovato nell’header del sito:

e questo è il codice java che ne risulta quando viene decopresso il codice trovato:

Si noti che il link è chiamato in un iframe.

Questo è ciò che dovete fare per rimuovere il malware:

01. non perdete tempo nel cercare il file java colpevole tra tutti i file del vostro sito, in realtà il virus questa volta si nasconde molto meglio.

02. usate il client ftp che più preferite ed andate nella root principale del vostro sito, dove ci sono i file di installazione di WordPress

03. ordinate per data i file e notate subito che l’unico file che è stato recentemente modificato è: wp-settings.php

04. prelevate il file e con qualsiasi editor di testi cercate la seguente porzione di codice (quella evidenziata in grigio):

05. rimuovete il codice ed effettuato l’upload del file sul server (sovrascrivendo la vecchia versione)

06. aprite il vostro sito, guardate il codice… il vostro malaware è sparito

07. Ora bisogna procedere per eliminare l’alert di Goggle che si presenta in questo modo:

Per eliminare l’alert dovete utilizzare il servizio Webmaster tools di Google, andate su http://www.google.com/webmasters/ effettuate il login e nella prima schermata aggiungete il sito che volete venga controllato ed inserite il link, dopo di che seguite la procedura per verificare la proprietà del sito e dopo effettuate una richiesta di rivedere, da parte di Google, il sito dichiarando che avete eliminato il codice malevolo.

08. attenzione però che aver eliminato il codice non vuol dire aver eliminato il problema, verificate che il codice non sia presente anche nelle cartelle temporanee o di backup del sito.

Thank you Michele, for making this available to all the italian webmasters out there, and for crediting me !

Hi Victor!

Thank a lot for your guide.

You should be on a lookout for other types of malware that might affect your website, as i have concluded that behind all of this exploits (my sites got affected again this time by a a -Cannot redeclare _765258526- exploit that inserted a compressed base 64 code) was a rootkit linux exploit, called wunderbar_emporium .

Check your /wp-admin/import folder and look for anything suspicious .

And if you administer the server change all the passwords you can (root, user, sql -remember to change it acordingly in wp-settings-, ftp)

(the hacker uses a flaw in btt.php -word press technocrati import module- to ‘put’ the exploit on the server.)

Thanks Victor

I now control immediately.

I checked and everything seems ok,

Control again

if I find something strange I inform you.

I will read carefully the guides on your site and will inform my readers of the possible dangers.

Thank you again.

Ciao, ho letto con attenzione il tuo articolo, perché ho dei problemi con i plugin Flickr che vengono rilevati come virus. Magari è quanto è successo a te in passato e volevo sapere come avevi risolto.

Grazie,

Massimiliano

Ciao Massimiliano.

No credo sia un altro tipo di problema, premetto solo che non sono un esperto nella rimozione di malaware, ti segnalo solo alcune cose che ho verificato e sperimentato.

Indicazione 1/2

In passato un utente mi aveva segnalato via mail che il suo antivirus in alcuni casi segnalava la presenza di un virus, da controlli fatti si trattava di un falso allarme e risposi in questo modo:

Indicazione 2/2

Fai attenzione però che esiste una vulnerabilità che si riferisce ad un piccolo script in php, timbthumb.php utilizzato da molti temi e plugin e che si occupa del ridimensionamento delle immagini. Nel codice viene indicato che ad alcuni siti, tra cui flickr.com, è permesso pubblicare le immagini sul tuo blog. Ti allego tre link che possono darti una mano, spero tu possa risolvere.

Se trovo altro ti faccio sapere.

Saluti

Ciao, grazie per la pronta risposta. In merito a TimThumb avevo già trovato info e ora non ho più nulla con questo file .php. Forse viene installato dai plug-in inerenti a Flickr. Sarei curioso di sapere come può risolvere un utente che ha basato tutto il suo sito su plug-in che sfruttano TimThum.php…

In merito all’indicazione 1/2, anche al file l10nn.js (insieme a jquery) avevo già messo mano, sostituendolo con quello scaricato manualmente da WP 3.2.1 ma anche qui non è servito. Però non ho capito una cosa dalla risposta che mi hai citato. Dici che il file viene segnalato come falso allarme, che non lo disabiliti per evitare casini futuri, però non ho capito se e come hai risolto. Oltretutto se è un file standard di WP, come mai creerebbe problemi con gli antivirus solo se installa plug-in collegati a Flickr?

Ciao e grazie per la disponibilità.

Max

Ciao, per quanto riguarda l10nn.js, non ho fatto nulla ed ho lasciato così oltretutto è presente sempre anche nell’ultima versione di WordPress. L’allarme mi era stato segnalato da un utente che aveva installato un antivirus sul proprio computer che analizzava anche le pagine scaricate dal proprio browser, il suo antivirus identificava l10nn.js come potenziale malaware, sbagliando, non so se esiste correlazione tra l10nn.js e il tuo problema, credo di no, ma volevo darti solo l’informazione per vagliare tutte le possibilità. In ogni caso usando i Wembaster Tools di Google ed i vari servizi di analsi on-line, uno fra molti securi.net non avevo riscontrato nessun problema.